Dans ce tutoriel, nous allons voir les étapes que nous devons suivre pour faire une connexion à une instance AWS RDS à partir de SSMS local et empêcher d’autres ressources d’accéder à la base de données.

Après avoir créé notre instance RDS (managed Relational Database Service), nous devons pouvoir nous connecter à l’instance depuis un SSMS en local pour pouvoir manipuler les bases de données.

Introduction

La sécurité est toujours la priorité numéro un lorsque nous évaluons l’infrastructure informatique, et donc par défaut il ne sera pas possible de se connecter à notre instance RDS depuis le local ou même depuis une autre machine virtuelle sur le cloud. Les bases de données s’exécutent sur des instances au sein d’un VPC (Virtual Private Cloud, qui est une section de réseau au sein d’Amazon Web Services isolée du réseau traditionnel et des réseaux des autres clients d’AWS), le réseau est donc la première couche de défense.

Lors de la création de la base de données, nous choisissons si la base de données est accessible au public ou non. Même après avoir rendu la base de données accessible au public, nous pouvons protéger la base de données à l’aide de groupes de sécurité restrictifs. Il garantit que seuls les adresses IP et les ports que nous utilisons sont autorisés et que personne d’autre ne peut accéder aux données.

Liste des étapes

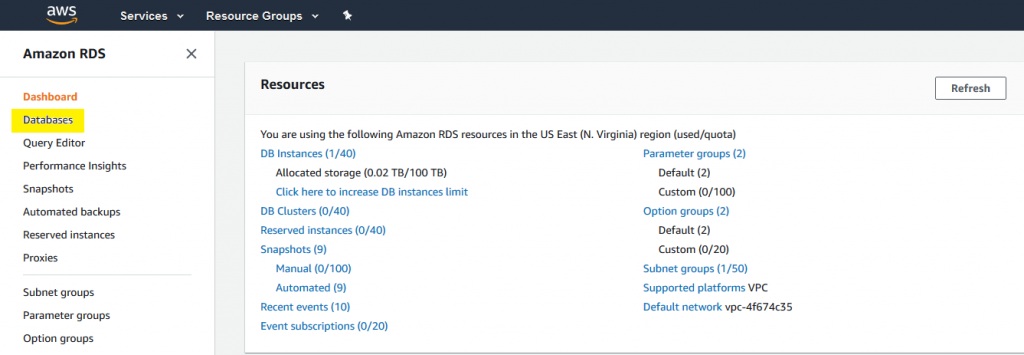

Connectez-vous à AWS Management Console et ouvrez la console RDS. Choisissez Bases de données pour afficher une liste d’instances de base de données

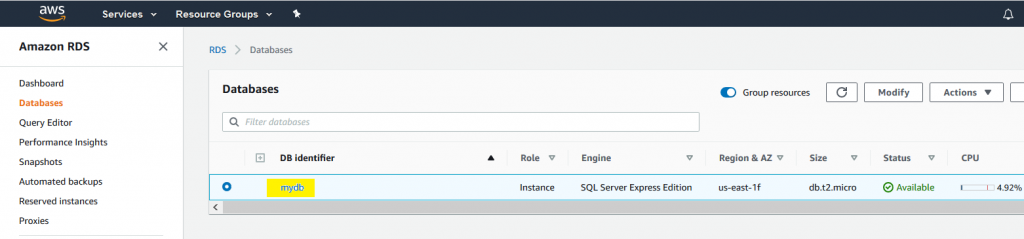

Choisissez le nom de l’instance de base de données SQL Server pour afficher ses détails.

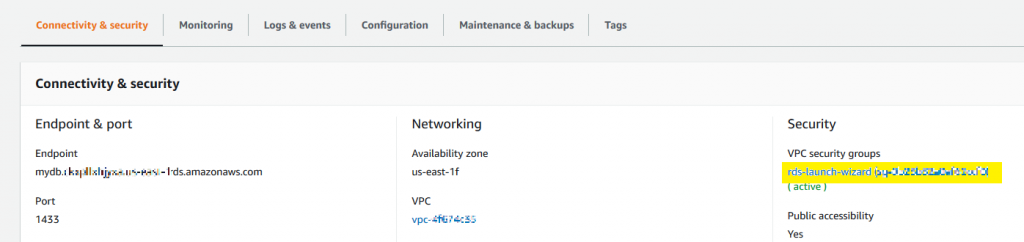

Dans l’onglet Connectivité et sécurité, cliquez sur les groupes de sécurité VPC.

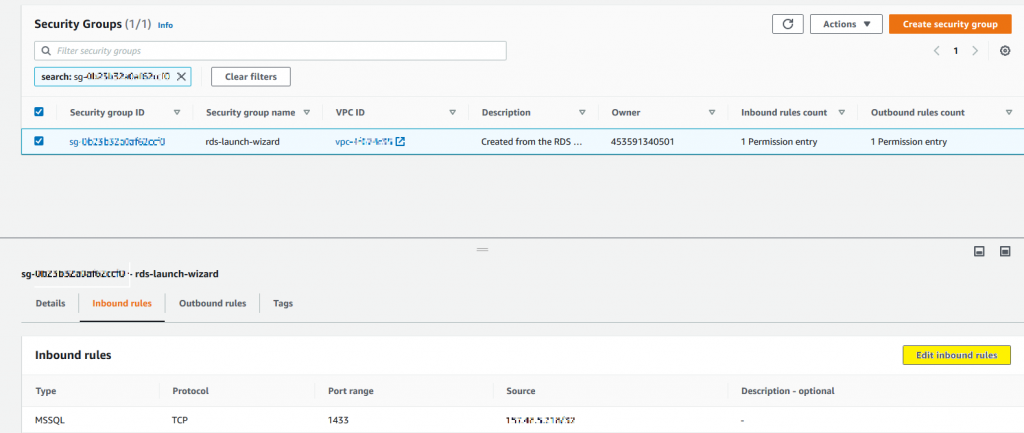

Les groupes de sécurité nous permettent de contrôler le trafic vers l’instance de base de données, y compris le type de trafic pouvant atteindre l’instance de base de données. La règle entrante par défaut des groupes de sécurité ne nous permet pas d’accéder à l’instance de base de données depuis Internet. Pour activer l’accès réseau à l’instance de base de données, il faut autoriser le trafic entrant.

Dans la console du groupe de sécurité, sélectionnez le groupe de sécurité associé à l’instance DB et accédez aux règles entrantes. Cliquez sur Modifier les règles de trafic entrant.

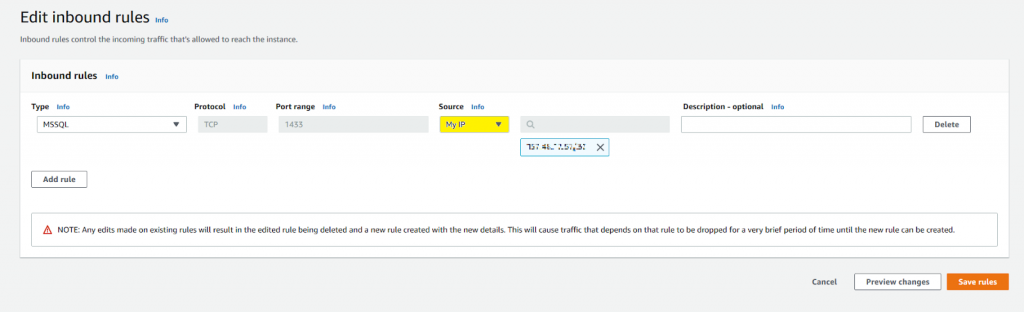

Ajoutez maintenant une nouvelle règle entrante. Sélectionnez type « MSSQL » ou « All traffic ». Pour la source choisissez « My IP ». Cela permet d’accéder à l’instance de base de données à partir de l’adresse IP détectée dans le navigateur.

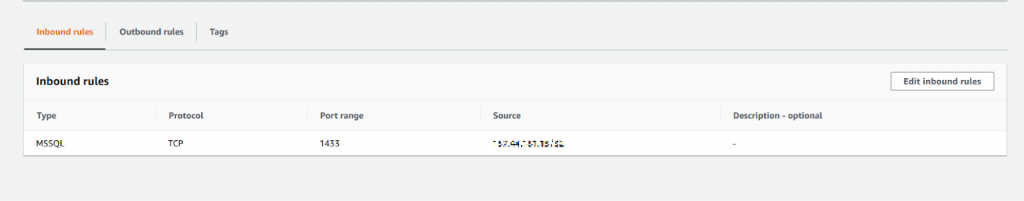

Cliquez sur enregistrer les règles. Les règles entrantes seront mises à jour dans le groupe de sécurité.

En sélectionnant n’importe où pour la source, les adresses IP par défaut 0.0.0.0/0 et ::/0 sont ajoutées. L’utilisation de 0.0.0.0/0 permet à toutes les adresses IPv4 d’accéder à l’instance de base de données.

Utiliser ::/0, pour permettre à toutes les adresses IPv6 d’accéder à l’instance de base de données.

Ceci est acceptable momentanément dans un environnement de test. En effet, cette méthode n’est pas sécurisé pour les environnements de production.

En production, vous autorisez uniquement une adresse IP spécifique ou une plage d’adresses à accéder à votre instance.

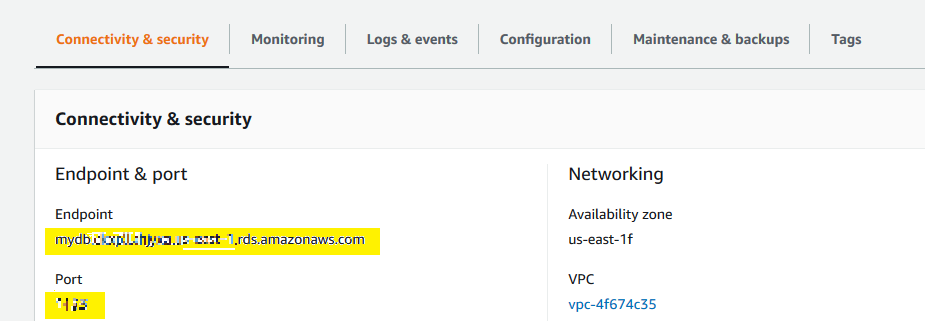

Dans l’onglet Connectivité et sécurité, copiez le point de terminaison. Notez également le numéro de port. Vous avez besoin de ces deux information pour vous connecter à l’instance base de données.

Connexion à une instance AWS RDS à partir d’un SSMS

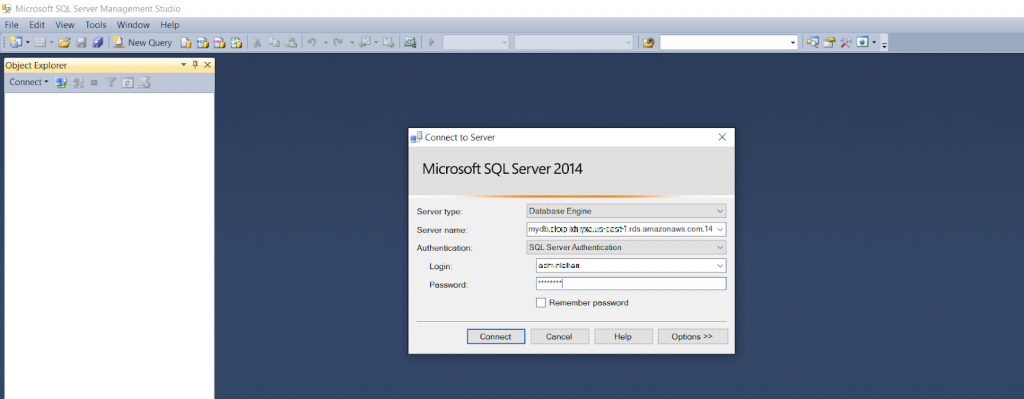

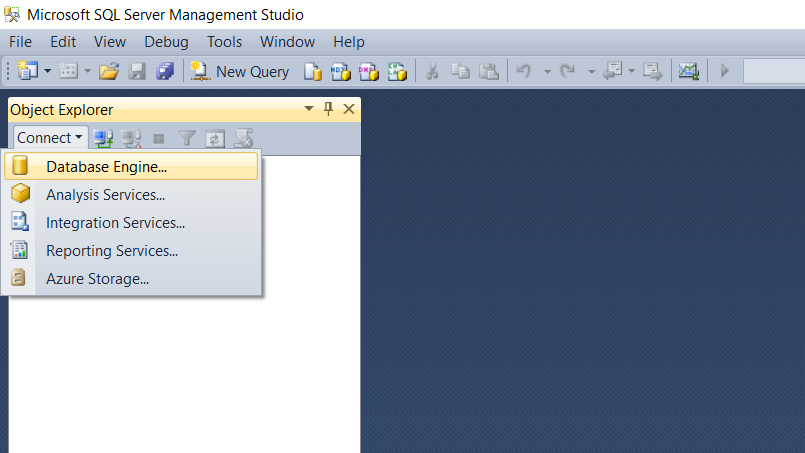

Démarrez SQL Server Management Studio (SSMS). La boîte de dialogue « Se connecter au serveur » s’affiche. Cliquez sur moteur de base de données.

Fournissez les informations de votre instance de base de données :

- Type de serveur, choisissez Moteur de base de données.

- Nom du serveur, saisissez le nom DNS et le N° de port de l’instance base de données, séparés par une virgule.

- Authentification, choisissez Authentification SQL Server.

- Saisissez le nom d’utilisateur et le mot de passe de votre instance de base de données.

- Choisissez Se connecter.