Pour changer le port RDP d’une machine virtuelle sur le cloud ou même sur un serveur connecté à Internet, il faudra bien comprendre le contexte et le besoin.

Définition

Par défaut, une machine Windows (Client ou Server) sur laquelle les connexions Bureau à distance ont été activées /autorisées, écoute sur le port 3389 (TCP), ce dernier correspond au protocole RDP (Remote Desktop Protocole).

L’utilisation du port par défaut (3389 :: TCP) présente plusieurs vulnérabilités au sein d’un S.I et offre aux Hackers la possibilité d’effectuer plusieurs types d’attaques, notamment :

- Attaque par Brute-Force

- Attaque par DoS (Denial of Service)

En effet, tous les hackers qui s’en prennent aux connexions RDP s’appuient sur le port 3389 pour provoquer un DoS ou brute-forcer une machine Windows.

A l’aide de n’importe quel Network Sniffer, un Hacker peut capturer les RDP Data et facilement localiser la(es) machine(s) écoutant sur le port TCP 3389.

Il est donc, fortement recommandé de changer le port RDP par défaut [TCP : 3389] et en définir un autre personnalisé.

Actions

3 actions sont nécessaires pour changer le port RDP.

Attention, le port RDP est la seule méthode à se connecter à la VM Azure, ne supprimer le port classique 3389 qu’une fois on teste bien la connexion avec le nouveau port que vous allez définir

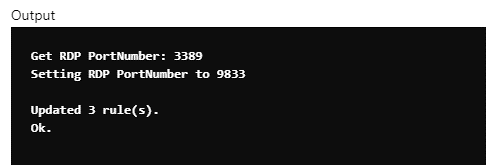

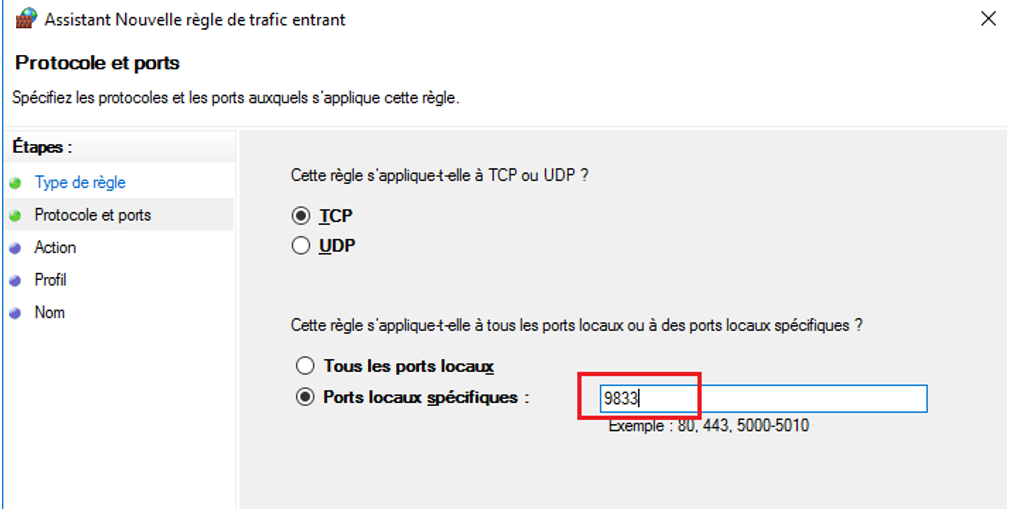

Activer le nouveau port sur le firewall de la VM

Il faudra commencer par se connecter sur la VM et activer le nouveau port sur le firewall, soit 9833 le nouveau port à activer.

Ouvrir le Pare-feu Windows

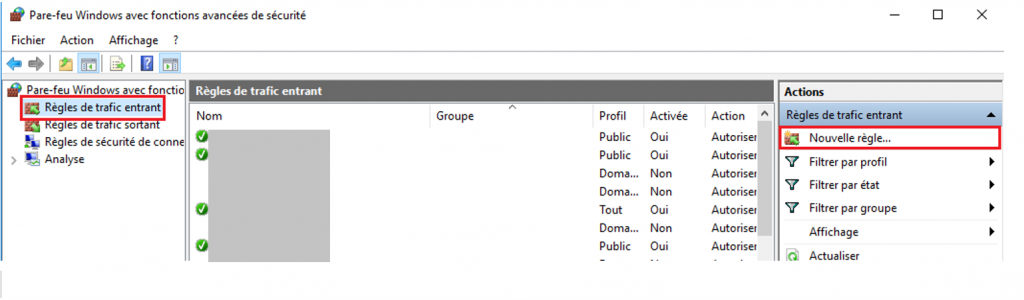

Nouvelle règle de trafic entrant

- Suivant

- Donner un nom à notre règle

- On vérifie que la règle a été ajoutée et bien active

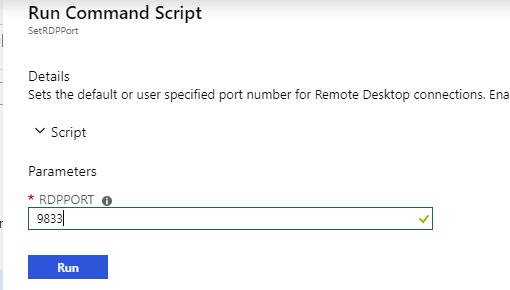

Ajouter le port 9833 comme port RDP

Dans le portail Azure, choisir notre VM et aller dans « Run Command »

![]()

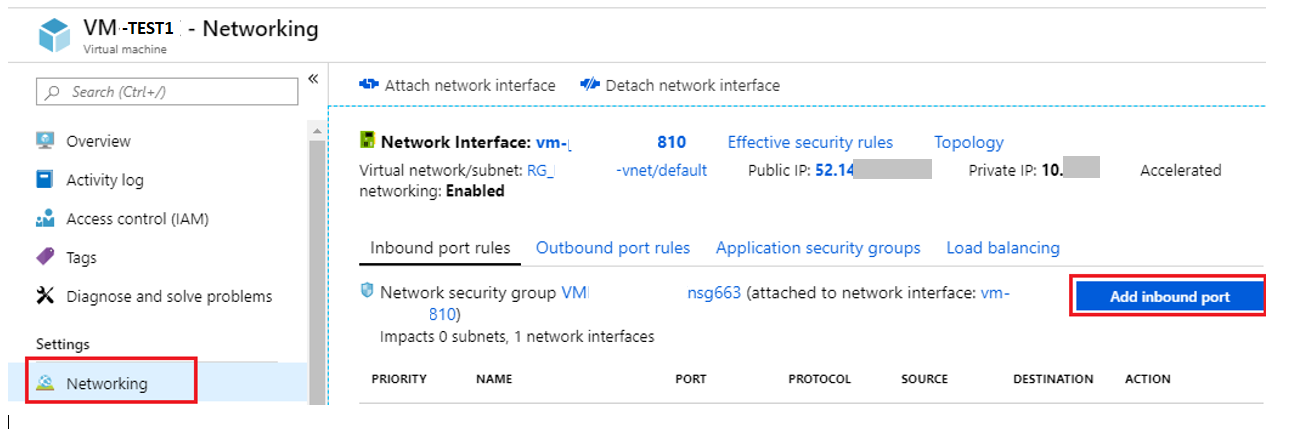

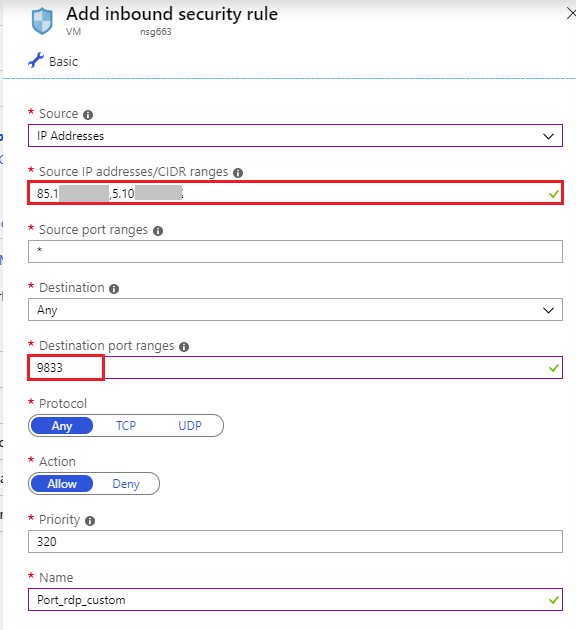

Ajouter une règle de sécurité (Add Inbound Security Rule)

Il faudra maintenant ajouter une règle de sécurité pour la VM depuis Azure.

Aller dans la VM, Networking, Add inbound port

Nous pouvons choisir à autoriser une seule adresse ip (par pays par exemple) ou une plage d’adresse ip ou des ip différents séparées par des virgules ou autoriser tout le trafic entrant

Vérifier maintenant que vous pouvez vous connecter à la VM avec le port 9833.

Une fois on s’assure de la connexion avec le nouveau port, on peut supprimer l’accès par le port 3389.

Aller dans la VM et puis « Networking »

![]()

Résoudre des problèmes de connexion

Pour quelques raisons il se peut que le firewall vous refuse la connexion, il est possible donc de désactiver le pare-feu depuis la console d’administration Azure.

Sous la VM aller dans « Run Command » et choisir « RunPowershellScript »

![]()

Exécuter le script suivant :

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\services\SharedAccess\Parameters\FirewallPolicy\DomainProfile' -name "EnableFirewall" -Value 0

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\services\SharedAccess\Parameters\FirewallPolicy\PublicProfile' -name "EnableFirewall" -Value 0

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\services\SharedAccess\Parameters\FirewallPolicy\Standardprofile' -name "EnableFirewall" -Value 0

Restart-Service -Name mpssvc

Le Pare-feu est maintenant désactivé, vous pouvez donc vous connecter à la VM et résoudre les problèmes.

N’oubliez pas d’activer de nouveau le Pare-feu une fois les problèmes résolus.

N’oubliez pas de me suivre sur Linkedin pour plus d’actualités et d’articles.